Dans un monde de plus en plus numérisé, l’authentification des utilisateurs s’avère cruciale, a fortiori dans l’univers des services financiers. La réglementation de la seconde directive des services de paiement (DSP2) impose certaines règles de conformité en la matière, car l’authentification forte ou Strong Customer Authentification (SCA) est un gage de sécurité.

Sa mise en œuvre représente un enjeu stratégique et requiert une expertise technique et réglementaire. Découvrez les bonnes pratiques de la SCA pour sécuriser vos opérations financières.

Qu’est-ce que l’authentification forte ?

C’est une obligation réglementaire qui s’applique à tous les établissements financiers sur le territoire européen depuis 2019.

Afin de renforcer la sécurité des paiements en ligne et des transactions financières électroniques, la SCA a été initialement instaurée par la directive DSP2 en vertu de la directive UE 2015/2366. Par la suite, la Commission européenne a émis un règlement complémentaire, le Règlement délégué (UE) 2018/389, pour spécifier les aspects techniques de la mise en œuvre de l’authentification forte. Cette méthode permettant l’authentification des utilisateurs repose sur le principe de mettre en place plusieurs actions afin de s’assurer que l’utilisateur final, est bien “propriétaire” du compte impliqué et “initiateur” de l’opération demandée. Le délai initial de 90 jours pour le renouvellement de l’authentification forte du client est prolongé à 180 jours depuis le 25 Juillet 2023, via le règlement délégué UE 2022/2360.

Un point sur la réglementation

Le principe de l’authentification forte a pour objectif de favoriser l’innovation dans l’industrie du paiement tout en protégeant les consommateurs et leurs transactions.

Elle implique d’utiliser la combinaison d’au moins 2 types de facteurs sur trois pour valider toute opération à distance. Ces facteurs doivent être implémentés de telle façon que si l’un est compromis, il n’affecte pas l’autre.

Concrètement, tous les établissements régulés, de paiement ou de monnaie électronique, doivent mettre en place les dispositifs adéquats pour leur clientèle (particuliers ou entreprises).

Il convient de souligner que les agents travaillant dans le cadre de la licence de Treezor, doivent s’assurer de la mise en place adéquate des mesures d’authentification, et Treezor d’assumer la responsabilité de veiller à ce que celles-ci soient en conformité avec la réglementation en vigueur. En cas de situations nécessitant des améliorations identifiées lors d’audits ou de contrôles, cela aurait un impact sur les agents ainsi que sur Treezor. Ainsi, c’est dans cette optique que Treezor accorde une attention particulière à ce sujet, dans un souci de coopération et de renforcement mutuel.

Le 28 juin 2023, la Commission européenne a réaffirmé l’importance de l’authentification forte, lors de la publication de ses propositions relatives à la DSP3 et au futur Règlement des services de paiement (RSP). Elle envisage d’inscrire la SCA dans le RSP afin qu’elle s’applique de plein droit, à tous les États membres.

Les facteurs d’authentification

Selon les normes techniques de réglementation (RTS), l’authentification forte repose sur la validation d’au moins deux facteurs parmi trois catégories.

-

La connaissance : il s’agit d’un élément que seul l’utilisateur connaît comme un mot de passe, un code PIN ou encore la réponse à une question secrète.

-

La possession correspond le plus souvent à un objet qui lui appartient comme un smartphone ou une clé sécurisée.

-

L’inhérence fait référence à une caractéristique inséparable par nature de l’utilisateur telle que l’empreinte digitale, la reconnaissance faciale ou vocale…

Dans la pratique, pour valider un achat en ligne par exemple, le consommateur se connecte sur l’application mobile de sa banque depuis son smartphone (ce que je possède), puis saisit un code secret (ce que je connais) ou son empreinte digitale (ce qui me caractérise). Sans la réussite de ces deux étapes, la transaction est rejetée.

Comment s’assurer du choix adéquat des facteurs d’authentification ?

La réglementation actuelle exige l’utilisation de deux facteurs d’authentification lors des opérations, mais le choix de ces facteurs peut être complexe en raison de la diversité des options disponibles, chacune ayant ses avantages et inconvénients. La sélection des facteurs d’authentification adéquats peut donc s’avérer délicate.

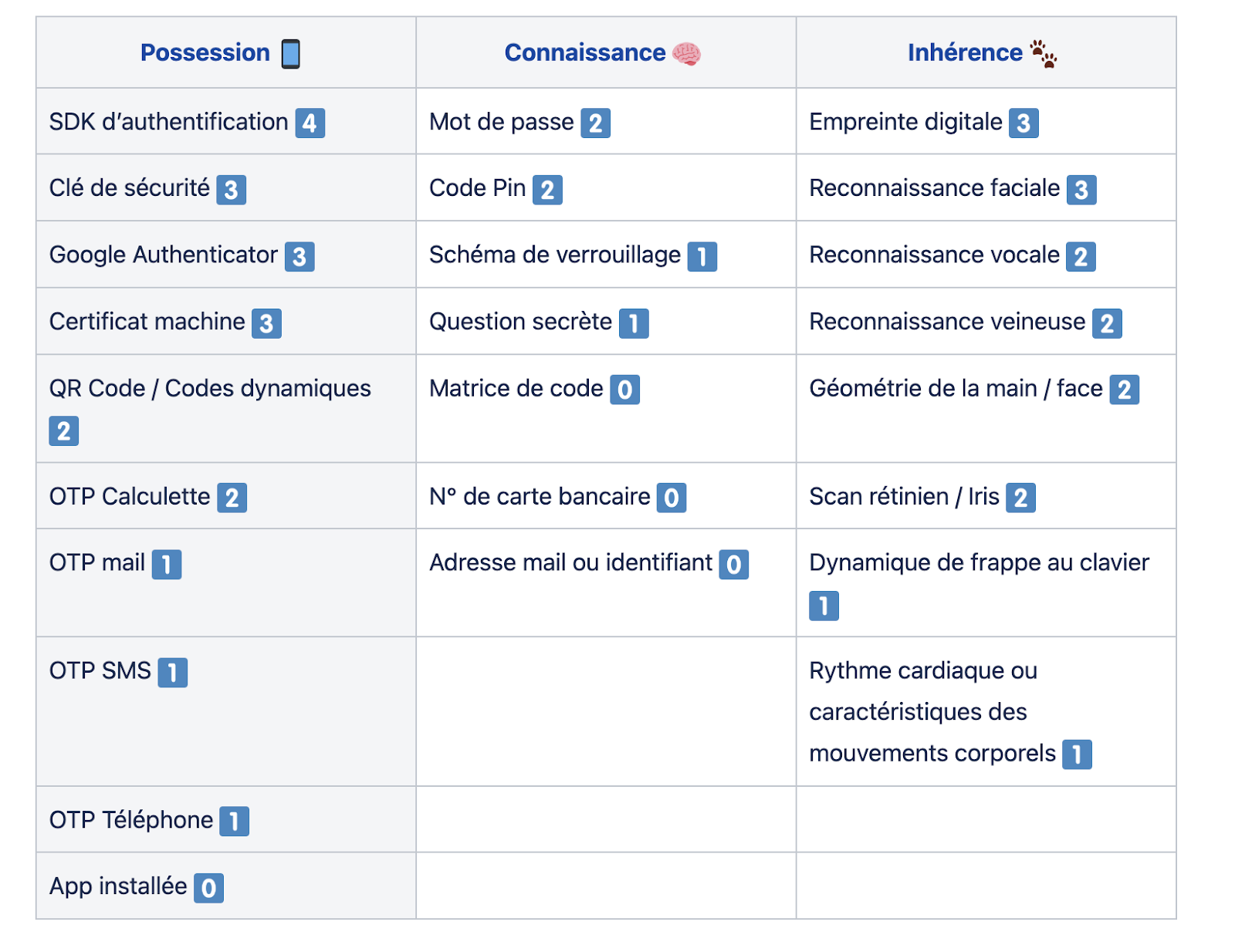

Afin de simplifier ce processus, Treezor a mis en place un outil spécifique, permettant de vérifier ou valider la robustesse des facteurs. Chaque facteur s’est vu attribuer une évaluation basée sur un équilibre entre sa fiabilité et sa convivialité dans le parcours utilisateur. Ces évaluations reflètent l’appréciation par Treezor de la mise en œuvre d’un facteur conformément aux normes de sécurité requises par le régulateur. Pour vérifier la compatibilité de votre combinaison avec l’approche de Treezor, veuillez suivre les étapes suivantes :

- Choisir deux facteurs de deux colonnes différentes

- Additionner les notes de chaque facteur (attention un facteur à 0 ne peut compter comme facteur valide d’authentification).

- Si votre combinaison obtient un résultat > à 5 : félicitations, votre solution est fiable et user friendly

- Si votre combinaison est comprise entre 4 et 5 : bravo, vous êtes conforme à la SCA mais vos facteurs manquent un peu de fiabilité ou alourdissent le parcours utilisateur.

- Votre combinaison est égale à 3: vous êtes toujours conforme mais vos facteurs commencent à augmenter votre profil de risque et les parcours utilisateur sont dégradés.

- Votre combinaison est égale à 2: votre profil de risque est trop élevé, vous allez devoir sélectionner d’autres facteurs.

Tableau mis à jour en Août 2023

Les opérations concernées par la SCA

Le recours à l’authentification forte dépend du niveau d’exposition au risque de fraude de l’opération. On distingue différents cas de figure.

-

La SCA lors de la première connexion aux comptes et tous les 180 jours : l’utilisateur s’authentifie à l’aide de deux facteurs tous les 180 jours. Lorsqu’il s’agit de l’intervalle entre deux renouvellements, l’exemption d’authentification forte s’applique : le client peut accéder aux informations concernant les trois derniers mois de transactions sur ses comptes bancaires, et consulter le solde avec son mot de passe habituel. Cette mesure vise à trouver un équilibre entre la sécurité et la convivialité et à fournir aux utilisateurs finaux un parcours client plus agréable et moins fastidieux.

- La SCA à la session active: il s’agit des opérations sensibles mais que l’on peut enchaîner les unes après les autres tant que la session est active : affichage du RIB, commande de carte…

-

La SCA à chaque opération à distance dite critique , susceptible de causer des pertes financières : ajout d’un bénéficiaire, exécution d’un virement SEPA, paiement par carte bancaire…

Toutefois, l’authentification forte n’est pas nécessaire pour tous les paiements. Dans certains cas, d’autres transactions considérées comme à faible risque peuvent bénéficier d’une expérience de paiement plus fluide.

Pourquoi adopter la SCA ? Sécuriser vos opérations financières

Avec la méthode de l’hameçonnage ou phishing, le fraudeur prend l’identité visuelle d’un organisme officiel (impôts, banque, etc.) et demande la mise à jour des données de sa carte de paiement. La SCA vise à protéger les consommateurs en proie à ce type d’attaque informatique et au piratage de leurs coordonnées bancaires.

Selon le rapport de 2023 de la Banque Centrale Européenne, la fraude des paiements par carte a nettement reculé. En 2021, la proportion de la fraude liée aux paiements par carte par rapport à la valeur totale des paiements par carte dans la zone SEPA a atteint son niveau le plus bas (0,028%) depuis 2008 (lorsque que l’Eurosystème a commencé à recueillir de telles informations auprès des réseaux d’acceptation de cartes (schemes).

Cette forte baisse témoigne de l’impact bénéfique des normes techniques réglementaires relatives à l’authentification forte en faveur du client dans le cadre de la directive révisée de l’UE sur les services de paiement (DSP2).

La SCA contribue ainsi à instaurer un climat de confiance entre les entreprises et les consommateurs, et améliore la sécurité des opérations sensibles.

Cependant, de nouvelles techniques d’escroquerie, basées sur la manipulation, émergent pour contourner la SCA. On note, par exemple, une recrudescence du spoofing : Le fraudeur usurpe l’identité d’un conseiller bancaire lors d’un appel téléphonique pour obtenir l’authentification forte d’un virement ou d’un paiement par carte.

Il est donc essentiel d’accompagner les end-users dans le processus de vigilance afin qu’ils respectent certaines bonnes pratiques en matière de conservation et de communication des données.

Comment mettre en place la SCA ? Best practices

La mise en place de la SCA implique un choix judicieux des facteurs d’authentification. Elle suppose de trouver le juste équilibre entre fiabilité et simplicité d’utilisation dans le parcours client pour éviter des rejets de transaction et de points de friction avec l’utilisateur.

La solution de Treezor à base de SDK (Kit de développement logiciel) lié au coffre-fort cryptographique combine sécurité et fluidité de l’expérience client, afin d’optimiser la mise en œuvre de l’authentification forte. Une fois intégré à l’application mobile le SDK est capable de signer et chiffrer afin de garantir l’authenticité et l’intégrité de la demande initiale (opération sensible) émise par le end user. D’une manière générale la solution SCA de Treezor produit une preuve irréfutable de la bonne réalisation de l’authentification forte en garantissant et le facteur de possession et le facteur de d’inhérence (biométrie) ou connaissance.

Pour des considérations d’amélioration d’UX et de sécurité nous conseillons le facteur biométrique plutôt que celui de la connaissance.Une fois le smartphone enregistré, on peut associer un code PIN ou la reconnaissance faciale. À défaut de disposer d’un mobile, les établissements financiers peuvent proposer une clé de sécurité.

La biométrie correspond au facteur d’inhérence. Parmi les nombreux exemples potentiels, l’empreinte digitale et la reconnaissance faciale s’avèrent complexes à reproduire et donc efficaces dans une procédure d’authentification forte.

La connaissance peut se matérialiser sous la forme d’un mot de passe, d’un code PIN, ou encore d’une question secrète. Toutefois, ce type d’information se pirate facilement. Il est conseillé de privilégier un mot de passe robuste, avec des caractères alphanumériques aléatoires et une longueur suffisante.

Passez à l’authentification forte avec Treezor !

Se conformer au principe de l’authentification forte représente avant tout un moyen de respecter la réglementation en vigueur (DSP2, et RSP) et de protéger l’utilisateur final, qu’il s’agisse d’une entreprise ou d’un particulier. La SCA réduit les risques de fraude et contribue au développement de l’économie digitale.

Treezor vous accompagne dans la mise en place de la SCA en fonction de vos spécificités et propose un parcours personnalisé dès l’étude du projet, mais aussi pendant tout le processus d’implémentation. Pour assurer une transition fluide vers la SCA, la migration s’effectue par étape.

Si vous hésitez encore sur le choix des facteurs à adopter, sachez que Treezor s’engage à vos côtés et vous guide dans la sélection d’une combinaison optimale qui allie fiabilité et expérience utilisateur de qualité. De plus, vous serez informé des différentes méthodes de sensibilisation de vos utilisateurs pour les protéger contre l’usurpation d’identité.

Vous souhaitez mettre en place l’authentification forte et sécuriser vos opérations de connexion et de paiement ? Nos experts sont disponibles pour parler de votre projet, contactez-nous !